La seguridad de bases de datos es una prioridad crítica en cualquier organización que maneje información sensible. Las bases de datos almacenan datos vitales como registros financieros, información personal y datos corporativos. Los ataques cibernéticos dirigidos a bases de datos son cada vez más comunes, y la protección contra estos ataques requiere una estrategia robusta y multidimensional. En este artículo, exploraremos 7 estrategias esenciales para proteger una base de datos de ataques de hackers, asegurando la confidencialidad, integridad y disponibilidad de los datos.

Implementar políticas de acceso basadas en roles

Una de las mejores formas de proteger una base de datos es mediante la gestión de accesos basada en roles. Esto implica asignar permisos específicos a los usuarios en función de sus responsabilidades dentro de la organización. No todos los empleados deben tener acceso completo a la base de datos; en su lugar, deben recibir solo los permisos necesarios para realizar su trabajo.

Pasos clave:

- Identificar qué usuarios necesitan acceso a ciertos datos.

- Asignar permisos mínimos según las responsabilidades de cada usuario.

- Revisar y actualizar regularmente los permisos para evitar accesos innecesarios.

Cifrar los datos en reposo y en tránsito

El cifrado es una técnica vital para proteger la información sensible almacenada en la base de datos y durante su transmisión. Cifrar los datos garantiza que, incluso si un hacker obtiene acceso a ellos, no podrá leer ni utilizar la información sin la clave de descifrado.

Tipos de cifrado:

- Cifrado en reposo: Protege los datos almacenados en discos o sistemas de almacenamiento.

- Cifrado en tránsito: Protege los datos mientras se transmiten a través de redes, utilizando protocolos seguros como TLS (Transport Layer Security).

Realizar auditorías regulares de seguridad

Las auditorías de seguridad son fundamentales para identificar vulnerabilidades en las bases de datos y asegurar que no existan brechas que puedan ser explotadas por hackers. Estas auditorías revisan configuraciones de seguridad, registros de accesos y cualquier intento de intrusión no autorizado.

Pasos clave:

- Establecer auditorías periódicas, tanto internas como externas.

- Analizar los resultados y tomar medidas correctivas inmediatas.

- Utilizar herramientas de monitoreo de seguridad que generen alertas en tiempo real sobre accesos sospechosos.

Aplicar actualizaciones y parches de seguridad para proteger tu base de datos

Los desarrolladores de software de bases de datos suelen lanzar actualizaciones y parches de seguridad para corregir vulnerabilidades conocidas. Es crucial que las organizaciones implementen estos parches tan pronto como estén disponibles, ya que los hackers a menudo explotan fallas en sistemas que no están actualizados.

Buenas prácticas:

- Configurar un calendario regular para revisar y aplicar actualizaciones.

- Habilitar las actualizaciones automáticas si es posible, para minimizar el riesgo de retrasos.

- Probar los parches en un entorno de desarrollo antes de aplicarlos al sistema de producción.

Monitorear el tráfico de la base de datos

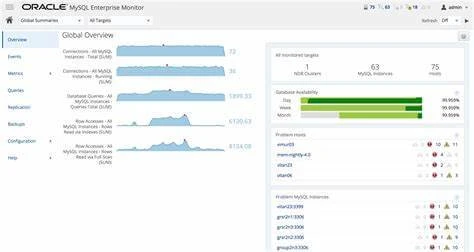

El monitoreo continuo del tráfico de la base de datos es esencial para detectar actividades inusuales que puedan indicar un ataque. Los administradores de bases de datos pueden configurar herramientas que rastreen las consultas, el acceso y los patrones de uso, y generar alertas en tiempo real si se detectan comportamientos anómalos.

Herramientas populares:

- Snort: Una herramienta de detección de intrusiones que monitorea el tráfico de la red.

- MySQL Enterprise Monitor: Proporciona alertas en tiempo real sobre consultas lentas y posibles amenazas.

Hacer copias de seguridad regulares

Las copias de seguridad son una estrategia esencial para proteger una base de datos en caso de un ataque. Si un hacker logra comprometer o corromper la base de datos, una copia de seguridad reciente puede permitir que los datos se restauren rápidamente y se minimicen las interrupciones en el servicio.

Recomendaciones:

- Programar copias de seguridad diarias, semanales y mensuales.

- Almacenar las copias de seguridad en ubicaciones seguras y separadas de los servidores principales.

- Probar periódicamente las restauraciones para garantizar que las copias de seguridad sean funcionales.

Utilizar firewalls y detección de intrusos

Los firewalls son la primera línea de defensa para proteger una base de datos de accesos no autorizados. Combinados con sistemas de detección de intrusos (IDS), los firewalls pueden bloquear tráfico malicioso y generar alertas sobre posibles intentos de ataque.

Tipos de firewalls:

- Firewalls de aplicaciones: Protegen las aplicaciones web que interactúan con la base de datos.

- Firewalls de red: Filtran el tráfico entrante y saliente para evitar accesos no autorizados a la base de datos.

-

¿Qué es el cifrado de base de datos y por qué es importante?

El cifrado de base de datos es una técnica de seguridad que convierte los datos en un formato ilegible sin una clave de descifrado. Es importante porque protege los datos confidenciales de accesos no autorizados, tanto durante el almacenamiento como durante la transmisión. -

¿Cómo puedo proteger mi base de datos de accesos no autorizados?

Implementando políticas de acceso basadas en roles, utilizando firewalls, realizando auditorías de seguridad, y cifrando los datos tanto en reposo como en tránsito. -

¿Por qué es importante hacer copias de seguridad de la base de datos?

Las copias de seguridad son esenciales para restaurar la base de datos en caso de un fallo, ataque cibernético o corrupción de datos, permitiendo que la información crítica se recupere sin pérdida significativa. -

¿Cómo identificar si mi base de datos ha sido atacada?

Algunas señales incluyen un rendimiento inusualmente lento, cambios inesperados en los datos, accesos no autorizados en los registros de auditoría, o alertas del sistema de monitoreo sobre actividades sospechosas. -

¿Cuáles son las herramientas de monitoreo más recomendadas para bases de datos?

Algunas herramientas populares son MySQL Enterprise Monitor, SolarWinds Database Performance Analyzer, y sistemas de detección de intrusos como Snort.